Cybersécurité OT : Contexte et enjeux de la SI OT

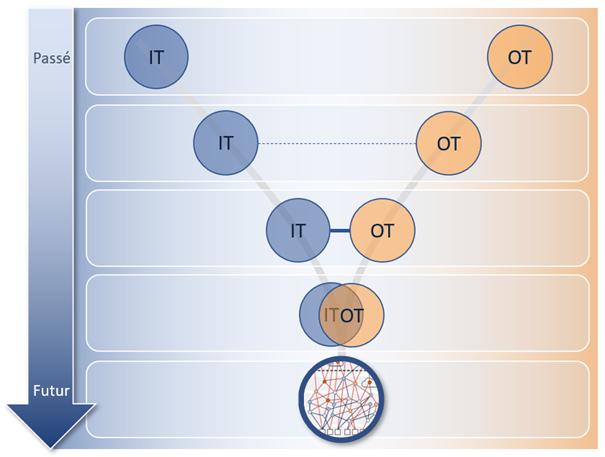

Convergence IT/OT

La sécurité des systèmes d'information (SSI) OT est essentielle dans un contexte où les systèmes de contrôle industriels et les équipements connectés sont de plus en plus exposés aux cybermenaces. Ces environnements, historiquement isolés, se retrouvent désormais interconnectés avec des systèmes IT.

Cette convergence permet une meilleure gestion des données, mais expose également les systèmes OT aux mêmes cybermenaces que les systèmes IT, comme les attaques réseaux, les logiciels malveillants et les violations de données.

Cette intégration nécessite des solutions de sécurité adaptées pour prévenir les attaques tout en garantissant la disponibilité de l’outil de production industriel.

Menaces sur le SI OT

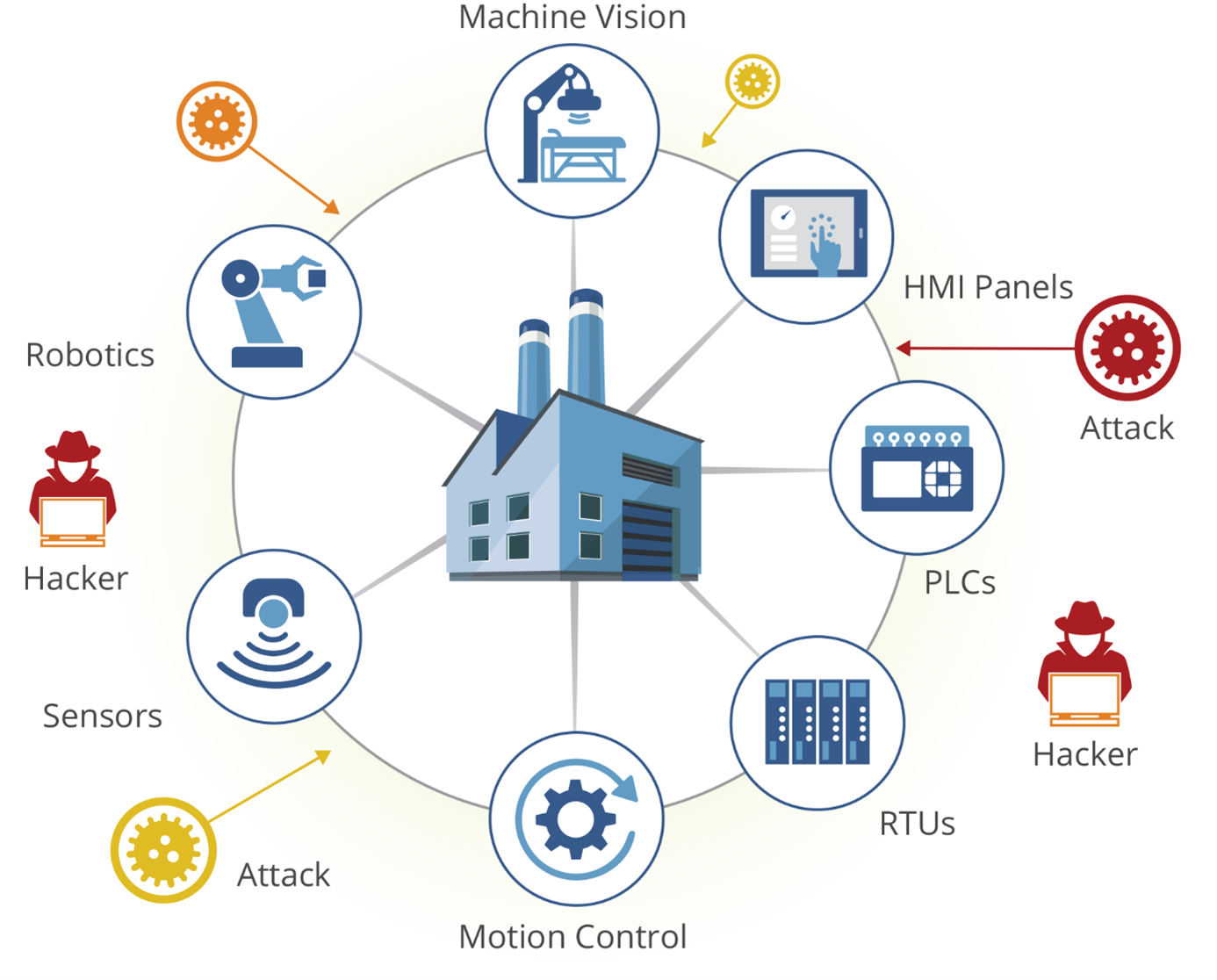

Les systèmes OT sont de plus en plus exposés aux cybermenaces en raison de la digitalisation des sites industriels et l'évolution des technologies.

Les principales sources de menaces des systèmes OT :

- 1. Dommages matériels et corporels

- Erreurs humaines créant des vulnérabilités exploitables (mauvaise configuration, mises à jour mal gérées).

- Acteur interne malveillant (employés ou partenaires) avec accès privilégié pouvant compromettre les systèmes.

- Systèmes hérités non sécurisés et rarement mis à jour.

- Manque de correctifs appliqués en temps opportun pour ne pas interrompre la production.

- Logiciels malveillants ciblant spécifiquement les systèmes de contrôle industriel (ICS/SCADA), tels que Stuxnet, Triton, et Industroyer.

Des attaques sur les systèmes OT peuvent causer des dommages physiques aux équipements, voire blesser des collaborateurs.

Ces menaces soulignent l'importance de stratégies de sécurité robustes pour protéger les environnements OT.

Impact pour l’entreprise

Les impacts d'une attaque cyber pour une entreprise sont vastes et touchent plusieurs aspects critiques :

- 1. Dommages matériels et corporels : Des attaques sur les systèmes OT peuvent causer des dommages physiques aux équipements, voire blesser des collaborateurs.

2. Interruption de production : La paralysie des systèmes de contrôle peut arrêter complètement les chaînes de production.

3. Non-conformité de la production : Des anomalies peuvent altérer la qualité des produits, les rendant non conformes aux standards de sécurité et de qualité.

4. Impact environnemental : Les défaillances des systèmes peuvent mener à des incidents environnementaux, comme des fuites ou des émissions non contrôlées.

5. Vol de données : Les informations sensibles, comme les données clients ou financières, sont exposées à des fuites.

6. Contrefaçons : La divulgation des secrets de fabrication ouvre la porte à la contrefaçon de produits.

7. Responsabilité civile et pénale : L’entreprise peut être tenue responsable des dommages causés, entraînant des poursuites judiciaires et des sanctions.

8. Image et notoriété : La réputation de l’entreprise peut être gravement affectée, entraînant une perte de confiance de la part des clients et partenaires.

Ces impacts démontrent la nécessité de mesures de prévention et de reprise efficaces pour garantir la résilience de l’entreprise face aux cybermenaces.

Cadre réglementaire

La directive NIS2 (Network and Information Systems Directive 2) est une législation de l'Union européenne visant à renforcer la cybersécurité à travers les États membres. Elle fait suite à la première directive NIS de 2016 et vise à répondre à l'évolution des menaces cyber et à la nécessité de sécuriser les infrastructures critiques.

Objectifs de la NIS2 :

- 1. Renforcement de la sécurité : Contraindre les entreprises à adopter des mesures de sécurité adéquates pour protéger leurs systèmes d'information.

2. Amélioration de la coopération : Favoriser la collaboration entre les États membres et les autorités nationales pour partager des informations et des meilleures pratiques.

3. Harmonisation des règles : Établir des exigences communes en matière de sécurité des réseaux et des systèmes d'information pour réduire les disparités entre les pays de l'UE.

• Obligations de conformité : Les entreprises doivent élaborer des politiques de cybersécurité, signaler les incidents significatifs et gérer les risques.

• Renforcement de la résilience : Les entreprises qui ne respectent pas les exigences peuvent faire face à des amendes importantes et à des conséquences juridiques.

• Sensibilisation accrue : Les entreprises devront former leur personnel et sensibiliser à la sécurité des systèmes d'information, ce qui peut renforcer la culture de la cybersécurité au sein de l'organisation.

La directive NIS2 vise à renforcer la cybersécurité en Europe, imposant des obligations strictes aux entreprises pour protéger leurs systèmes d'information et leurs données, tout en améliorant la coopération internationale en matière de sécurité .

One Directive to Rule Them All !

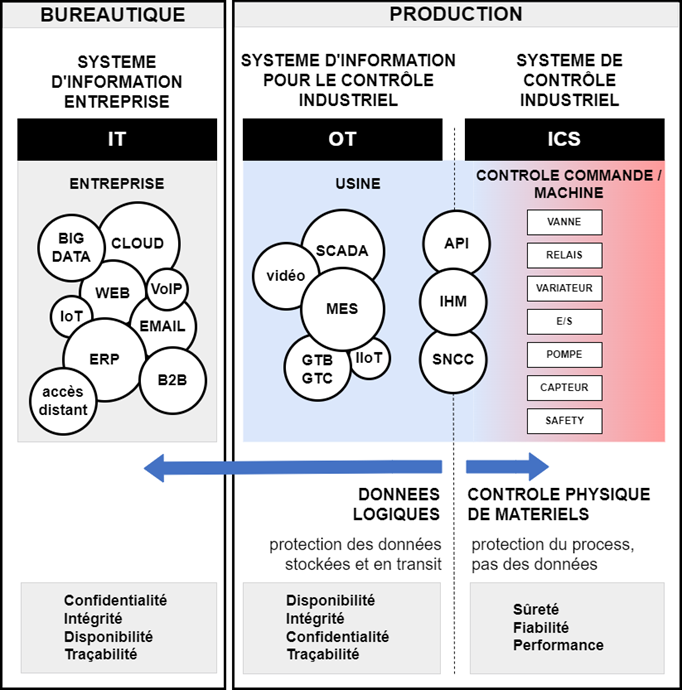

Piliers de la SSI

Les outils de production industriels requièrent 3 exigences fondamentales :

• Sûreté : Capacité du système à fonctionner sans mettre en danger les personnes, l’environnement, ou les installations.

• Fiabilité : Aptitude du système à accomplir ses fonctions requises de manière constante et sans défaillance sur une période donnée.

• Performance : Niveau d’efficacité avec lequel le système réalise ses fonctions, en termes de rapidité, précision, et capacité de traitement.

Dans un contexte industriel 4.0, le SI OT doit permettre le pilotage de l’outil de production en s’appuyant sur 4 piliers essentiels :

- • Disponibilité : Garantir un accès permanent aux données, applications et systèmes.

• Intégrité : Garantir que les données n’ont subi aucune modification non autorisée.

• Confidentialité :Garantir que les données ne sont accessibles qu’aux seules personnes autorisées.

• Traçabilité :Garantir l’enregistrement de l’ensemble des activités critiques sur le SI.

Rôle de la SSI

La SSI OT joue donc un rôle central dans la protection des infrastructures critiques en garantissant la disponibilité, l’intégrité, la confidentialité et la traçabilité des systèmes d’informations.

Elle protège contre les cyberattaques, les erreurs humaines et les incidents techniques, tout en assurant la continuité des opérations dans des environnements très sensibles.

La SSI OT est également essentielle pour la conformité aux régulations .

Un déploiement rigoureux et une gestion efficace de la SSI sont donc essentiels et reposent sur plusieurs aspects clés.

- 1. Sensibiliser : Former les parties prenantes aux bonnes pratiques de cybersécurité

2. Identifier : Connaitre son Système d’Information

3. Protéger : Se défendre contre les menaces et effectuer une veille technique

4. Détecter : Surveiller le système d’information et détecter les menaces

5. Défendre : Contenir et limiter l'impact des cyberattaques

6. Récupérer : Assurer la restauration rapide des services en cas d’incident

Déploiement et gestion efficace de la SSI

Les erreurs humaines, qu’elles soient dues à une mauvaise manipulation, un non-respect des procédures de sécurité ou à un manque de connaissance, représentent une part importante des vulnérabilités au sein des systèmes de production.

La sensibilisation des utilisateurs à la compréhension des risques et aux règles d’hygiènes informatiques sont donc des éléments clés pour renforcer la sécurité du système d’information OT.

Outils et ressources disponibles :

- SecNum Académie de l’ANSSI : Cette plateforme de formation en ligne, proposée par l’Agence nationale de la sécurité des systèmes d’information (ANSSI), offre des ressources éducatives gratuites pour sensibiliser les professionnels aux risques et aux bonnes pratiques en matière de cybersécurité.

- Offre de formation AGILiCOM adaptée aux environnements OT :

Ces formations permettent de consolider les connaissances des intervenants en matière de cybersécurité et de réduire les vulnérabilités dues à des pratiques inadaptées, ou à une mauvaise compréhension des risques.

Sensibiliser régulièrement le personnel est essentiel pour prévenir les incidents et assurer la sécurité des systèmes OT dans un environnement où les erreurs peuvent avoir des conséquences majeures.

Pourquoi réaliser une cartographie du SI OT ?

La cartographie du SI permet de :

- Maîtriser le système d’information OT :

- Faciliter une vision commune et partagée du système.

- Simplifier la réflexion sur les évolutions futures.

- Assurer le maintien en condition de sécurité.

- Protéger le système d’information :

- Identifier les systèmes critiques et les points d'exposition.

- Anticiper les risques d’attaques et de pannes.

- Défendre le système d’information OT :

- Réagir de façon ciblée et rapide en cas d’incident.

- Prévoir les impacts et les conséquences des incidents potentiels.

- Rendre résilient le système d’information :

- Repérer les moyens essentiels à la reprise d’activité.

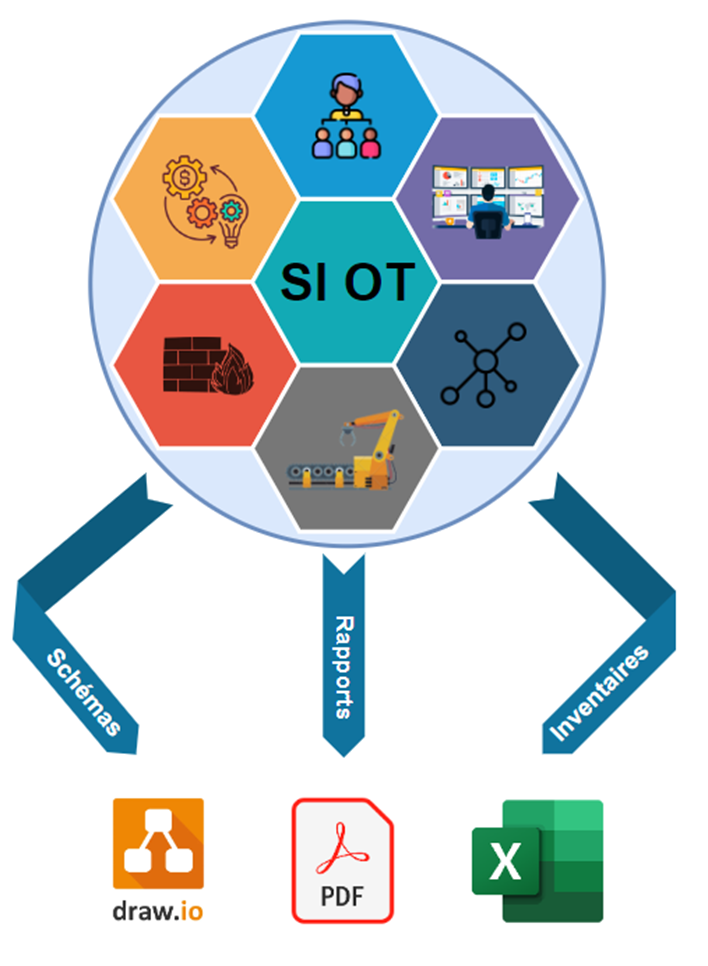

La cartographie peut être représentée sous différentes vues afin d'avoir une vision globale et détaillée du SI OT :

- Vision Métier :

La vue de l’écosystème décrit l’ensemble des entités ou systèmes qui gravitent autour du système d’information considéré dans le cadre de la cartographie.

La vue des métiers décrit l’ensemble des processus métiers de l’organisme avec les acteurs qui y participent, indépendamment des choix technologiques faits par l’organisme et des ressources mises à sa disposition.

- Vision applicative :

La vue des applications permet de décrire une partie de ce qui est classiquement appelé le « système informatique ». Cette vue décrit les solutions technologiques qui supportent les processus métiers, principalement les applications.

La vue de l’administration est un cas particulier de la vision applicative. Elle répertorie les périmètres et les niveaux de privilèges des administrateurs.

- Vision infrastructure :

La vue des infrastructures logiques correspond à la répartition logique du réseau. Elle illustre le cloisonnement des réseaux (segmentation) et les liens logiques entre eux (zones et conduits). En outre, elle répertorie les équipements réseau en charge du trafic.

La vue des infrastructures physiques permet de décrire les équipements physiques qui composent le système d’information ou qui sont utilisés par celui-ci.

AGILiCOM vous accompagne dans la spécification de votre besoin et la réalisation de la cartographie statique de votre système d’information en s’appuyant sur les recommandation de l’ANSSI afin de vous fournir les différentes vues sous forme de schémas, rapports et inventaires.

Les outils utilisés par AGILiCOM pour constituer la cartographie peuvent également être installés de manière permanente sur votre réseau afin d’avoir une cartographie dynamique et répondre à des besoins de cybersécurité.

Avantages d’une cartographie dynamique

- Surveillance continue : Une installation permanente permet une supervision en temps réel des actifs et des flux réseau.

- Mise à jour automatique de la cartographie : Les infrastructures évoluent continuellement (ajout d’équipements, changements de configuration).

- Détection proactive des menaces : La supervision permanente aide à identifier les activités suspectes et les nouvelles menaces.

- Conformité continue : Avec un suivi en continu, l’entreprise peut garantir sa conformité aux réglementations et standards de sécurité.

- Optimisation et réduction des coûts : Les outils permanents facilitent le diagnostic rapide des problèmes opérationnels et de sécurité, réduisant les temps d’arrêt et optimisant les performances.

Logiciels de cartographie

- Sinec NMS :

- Supervision de l'état du réseau et des appareils connectés.

- Configuration et déploiement des appareils réseau de manière centralisée.

- Optimisation de la maintenance grâce à des alertes en temps réel.

- Sinec Security Guard :

- Surveillance en temps réel des actifs pour détecter les vulnérabilités.

- Gestion des correctifs de sécurité pour garder les systèmes à jour.

- Sonde Seckiot :

- Analyse du trafic réseau pour identifier les comportements anormaux.

- Détection des menaces et intrusions en temps réel.

- Inspection approfondie des paquets de données pour identifier les vulnérabilités et les risques potentiels.

- Visibilité détaillée des flux de communication.

Pourquoi auditer ?

Un audit de sécurité du système d’information OT est crucial pour :

- Détecter les vulnérabilités et éviter les interruptions coûteuses.

- Assurer la sûreté des opérations en protégeant les actifs critiques.

- Garantir la conformité aux normes de sécurité (comme IEC 62443).

- Gérer les risques IT/OT en sécurisant les interconnexions entre systèmes.

- Optimiser la réponse aux incidents pour limiter les impacts d'une attaque.

AGILiCOM vous accompagne dans le renforcement de la sécurité de votre réseau en réalisant un audit afin de vérifier l’application des bonnes pratiques de cybersécurité.

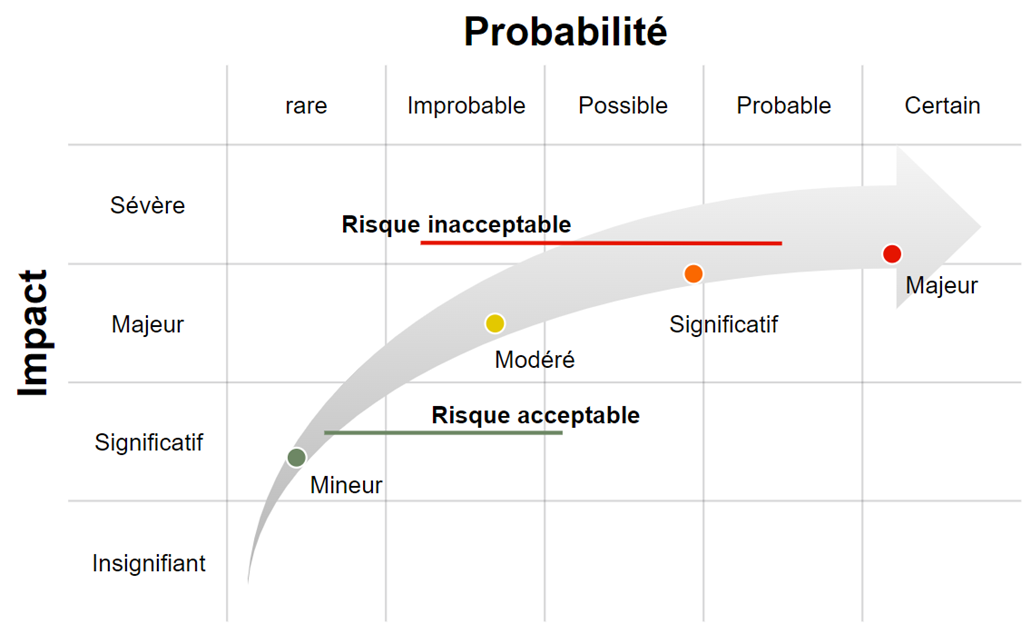

Pourquoi faire une analyse de risques ?

Une analyse de risques est un processus essentiel pour anticiper, évaluer et atténuer les menaces potentielles auxquelles une organisation peut être confrontée. Voici pourquoi elle est indispensable :

- Identifier les menaces : Elle repère les risques pour les actifs de l'organisation et évalue leur impact potentiel.

- Prioriser les mesures de sécurité : Elle classe les risques par importance pour concentrer les ressources sur les plus critiques.

- Limiter les pertes financières : Anticiper les risques réduit les chances d’incidents coûteux.

- Renforcer la résilience : Être préparé permet une réponse rapide et une continuité des activités.

- Assurer la conformité : Elle garantit le respect des normes (ex. ISO 27001, RGPD).

- Sensibiliser les parties prenantes : Elle favorise une culture de sécurité partagée.

En bref, l’analyse de risques protège l’organisation de manière proactive en renforçant sécurité, conformité et capacité de réponse.

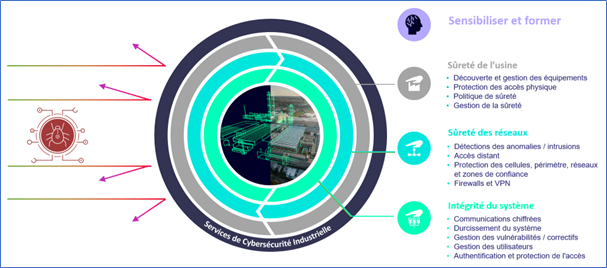

Défense en profondeur

Le concept de défense en profondeur repose sur la mise en place de barrières de sécurité successives pour protéger les systèmes d'information. Ce modèle intègre des dimensions technologiques et organisationnelles, afin de créer une approche globale et résiliente face aux cybermenaces.

Exemples de mesures de sécurité techniques :

- Authentification des intervenants (Gestion des comptes, gestion de l’authentification)

- Sécurisation de l’architecture du SI (Cloisonnement des flux, DMZ, Accès à distance)

- Sécurisation des équipements (Durcissement des configurations, sécurité des postes)

- Supervision du réseau (NMS, sonde)

Exemple de mesures de sécurité organisationnelles :

- Connaissance du SI (Chaine de responsabilité, Cartographie, gestion de la sauvegarde)

- Maitrise des intervenants (Gestion des interventions, sensibilisation et formation)

- Intégration de la cybersécurité dans le cycle de vie du SI (Audits, processus de veille, gestion de l’obsolescence

- Sécurité physique et contrôle d’accès (Accès aux locaux, badge d’accès)

- Réaction en cas d’incident (PRA, Mode dégradée, Gestion de crise)

Veille sur les menaces

La veille sur les menaces et vulnérabilités est une mesure essentielle pour renforcer la sécurité des SI OT.

Elle consiste à rester informé des nouvelles menaces, des vulnérabilités découvertes, des potentiels dommages qu’elles peuvent causer mais aussi des solutions permettant de résoudre ces failles.

Il est recommandé de s'abonner aux bulletins de sécurité pour recevoir rapidement les informations et agir en conséquence. Cela permet d’appliquer les correctifs nécessaires et de se prémunir contre de potentielles attaques.

- Site de l'ANSSI : Source officielle pour les menaces en France.

- CERT et CSIRT : Ces équipes de réponse aux incidents fournissent des listes de vulnérabilités, des patchs applicables et des contre-mesures.

- CERT-FR : CERT national français pour les incidents cybersécurité.

- SIEMENS CERT : Veille spécifique aux produits industriels Siemens.

Outils pour la veille

Des outils peuvent également être déployés afin de simplifier la veille en automatisant l’analyse des failles qu’aux seuls équipements présents sur le SI.

- Sinec NMS Vulnerabilities

- Sinec Security Guard

- Seckiot

Les outils de détection doivent fonctionner de manière transparente pour ne pas perturber les opérations industrielles. Bien qu'il soit difficile d'empêcher totalement un incident, une détection rapide permet de limiter les complications.

Les journaux des alarmes et événements permettent également une analyse des incidents a posteriori, et peuvent également servir de preuves dans le cadre d'enquêtes judiciaires. Une bonne gestion de ces journaux est essentielle afin d’apporter une réponse rapide aux incidents et une meilleure compréhension des attaques.

AGILiCOM vous accompagne dans le déploiement d’outils spécialisés pour surveiller vos réseaux d’infrastructure OT en continu avec ses solutions de supervision Sinec NMS et de sonde de détection SECKIOT.

Lors de la détection d'un incident dans un SI OT, un plan de continuité d’activité (PCA) est essentiel pour gérer les incidents efficacement et limiter leur impact sur le fonctionnement du SI.

Étape 1 : Analyse

- Évaluer l'état de compromission, identifier le patient zéro et la chronologie de l'attaque.

- Faire une analyse d'impact pour évaluer la gravité post-incident.

Étape 2 : Endiguer

- Isoler la zone touchée, appliquer des patchs, mettre en quarantaine, désactiver les comptes compromis.

- Durcir les configurations et recueillir les preuves pour une éventuelle analyse forensique.

Étape 3 : Chaîne d'alerte et premières mesures

- Informer l’équipe de sécurité, la direction, et, si nécessaire, les autorités compétentes (directive NIS2).

- Isoler la zone et analyser les journaux pour comprendre l’incident.

Étape 4 : Processus d’escalade et analyse post-incident

- Activer le Plan de Reprise d’Activité (PRA) si nécessaire, et envisager des actions judiciaires.

- Mener une analyse post-incident pour éviter de futures compromissions.

Le Plan de Reprise d'Activité (PRA) a pour objectif d'assurer la reprise des opérations après un incident majeur, lorsqu'une cyberattaque, un sinistre (incendie, inondation), ou une perte de données compromet l'activité de l'entreprise.

Activé après l’échec des mesures de prévention, il prévoit des moyens et des procédures de récupération pour minimiser les interruptions et protéger les intérêts vitaux de l’entreprise.

La mise en œuvre du PRA repose sur deux actions principales :

- Reconstruire le système : rétablir les infrastructures et les équipements critiques touchés afin de retrouver une base opérationnelle stable.

- Restaurer les données et redémarrer les opérations : récupérer les données essentielles et reprendre les processus de manière contrôlée pour éviter des risques supplémentaires et garantir la sécurité.

Référence ANSSI :

L'Agence nationale de la sécurité des systèmes d'information (ANSSI) propose des guides pratiques pour aider les entreprises à construire un PRA efficace, incluant des méthodes de gestion de crise et des pratiques de résilience. Ces ressources permettent aux organisations de se préparer à des interruptions majeures et de structurer une reprise rapide après un incident.