Cybersécurisez votre SI OT avec le MCS

Objectifs de la formation "Cyber – Maintien en Condition de Sécurité"

Comprendre l'importance de la cybersécurité dans un environnement OT, les menaces associées et le cadre réglementaire.

Cartographier le système d'information OT pour identifier les points critiques et les interconnexions.

Identifier les vulnérabilités à l'aide d'outils de surveillance et de veille cyber.

Élaborer un plan de remédiation intégrant des mesures techniques et organisationnelles.

Appliquer les correctifs et assurer la sécurité continue du SI OT.

Publics concernés

- Ingénieurs et techniciens OT, Administrateurs réseaux, Opérateurs et mainteneurs d'infrastructures industrielles, Bureau d’étude, Intégrateurs, …

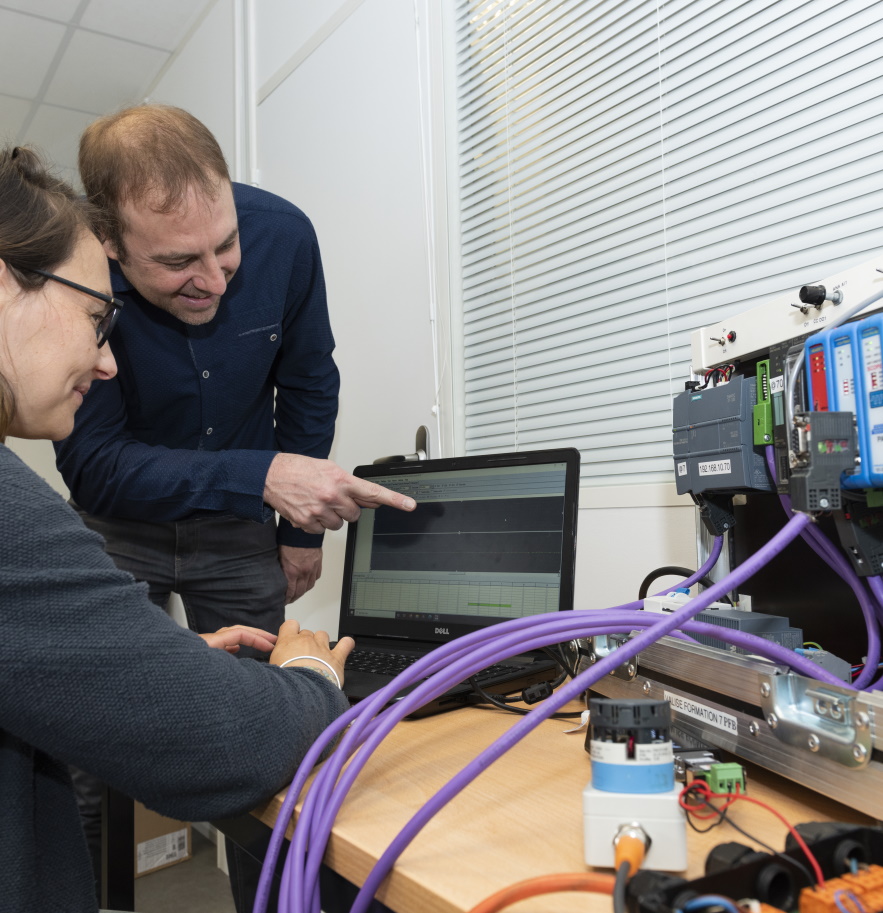

Méthodologie et moyens didactiques

- Manipulations sur maquette

- Présentation PowerPoint

- Classeur avec support de cours

- Quizz d’évaluation des acquis

Prérequis

- Connaissances générales des environnements OT

- Notions de base en réseaux et systèmes d'information

- Compréhension des problèmes liés aux environnements critiques

- Capacité à analyser des architectures réseaux

Une formation sur-mesure ?

Contactez-nousContenu de la formation

Introduction à la cybersécurité

- Définition du MCS

- Différences IT et OT

- Mythes et réalités

- Convergence IT / OT

Menaces sur le SI OT

- État de la menace

- Menaces historiques

- Types d'attaques

- Profil des attaquants

Normes et cadre réglementaire

- Normes et standards applicables (ISO 27001, IEC 62443, NIST)

- Réglementation (NIS2, CRA, REC)

Agences gouvernementales

- Rôles et mission de l'ANSSI, des CSIRT

Rôle du MCS dans les systèmes OT

- Besoins et étapes pour le MCS

- Les 4 piliers du MCS

Cartographie du SI

- Méthodologie

- Audit cyber

- Outils de cartographie (Sonde, NMS)

S’informer des menaces

- Veille cyber (CERT, CVE, CVSS)

- Outils pour la veille

Gestion des risques

- Méthodologie (EBIOS-RM)

- Identification et évaluation des risques

Mesures d'élimination du risque

- Mise à jour Firmware, OS, applications

- Application des correctifs (patch)

Mesures de durcissement du SI

- Isolation et segmentation du réseau

- Contrôle des accès

- Gestion des correctifs

- Durcissement des configurations

Mesures d'atténuation du risque

- Sauvegardes

- Plan de réponse à incident

- Continuité et reprise d'activité (PCA, PRA)

- Supervision du SI (SIEM, sonde, NMS, XDR)

Plan de remédiation

- Élaboration

- Ressources nécessaires

- Disponibilité de la production

- Coordination des équipes

- Rollback

Test de la remédiation

- Création d'un plan de test

- Validation des impacts

Déploiement de la remédiation

- Sauvegardes

- Planification et déploiement

- Validation de la remédiation

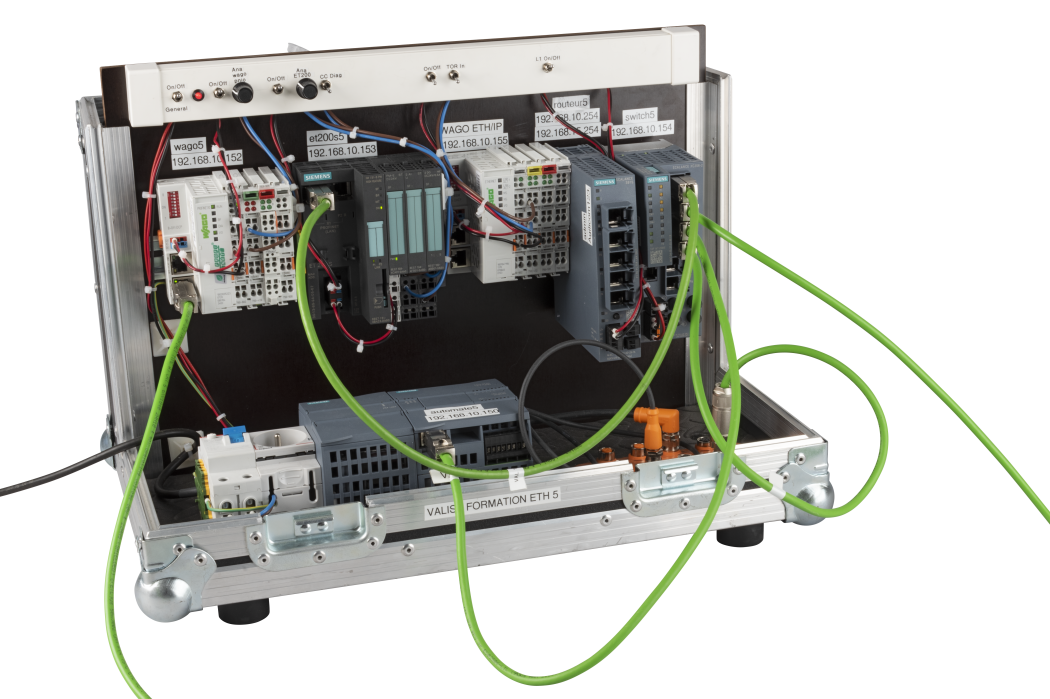

Materiels utilisés

- Firewall SIEMENS S615

- Switches SIEMENS XR326-8

- Switches SIEMENS XC208G

- Automate S7-1200

- Passerelle HMS Anybus

- E/S ET200SP

- SIEMENS SINEC NMS

- Sonde SECKIOT